2013年9月14日消息,杜比实验室今天宣布,美国发明家瑞·杜比(Ray Dolby)于美国时间9月12日在旧金山家中逝世,享年80岁。杜比博士近年罹患老年痴呆症,今年7月被诊断患上急性白血病。杜比实验室称,杜比于 1965年创立杜比实验室,推动视听科学进步,杜比博士在降噪及环绕声方面的开拓性工作,为行业带来技术发展,他拥有50多项美国专利。

杜比实验室总裁兼首席执行官Kevin Yeaman表示:“今天,我们失去了一位良师益友和真正的梦想家。瑞·杜比创建公司时承诺以创新创造价值,笃信对人才的投资,坚信只要为人才提供致胜的 工具,他们将会创造出非凡成就。瑞的理想将继续成为我们所有人灵感和动力的源泉。” 杜比博士的儿子、杜比实验室董事会成员大卫·杜比 (David Dolby)表示:“我的父亲是一个善于思考、有耐心且充满爱心的人;无论在工作上、慈善事业中,还是作为丈夫和父亲,他总是坚持做正确的事。我们全家都 为他的成就和领导才能感到十分骄傲。我们会非常想念他,他的创新遗风将永世长存。” 杜比博士职业生涯的早期,当他在旧金山半岛上中学以及后来在斯坦福大学求学期间,便开始在Ampex Corporation工作,并成为第一款实用磁带录像系统所有电子方面的首席设计师。如今,杜比实验室的技术已成录音艺术家及电影制作人创作过程中一部分。 杜比博士的儿子、电影制作人兼小说家汤姆·杜比(Tom Dolby)表示:“虽然实际上他是一名工程师,但父亲在技术上的成就源于对音乐和艺术的热爱。他把自己对艺术创作的欣赏融入到一切电影和音频录制工作中。” 杜比博士创建杜比实验室48年来,公司将娱乐体验从电影院扩展到家庭以及移动娱乐。成千上万部采用杜比技术的电影以及数十亿采用杜比技术的产品和设备进入全球影院、家庭和消费者手中。 杜比博士结婚47载的妻子达格玛·杜比表示:“瑞慷慨大方、耐心十足、诚实正直、公平公正,永远好奇,无所畏惧且百折不挠。无论我们从印度驾车横穿大陆,驾驶飞机横跨大西洋,还是驾驶大巴游览美国国家公园,他不仅给我们带来兴奋无比的生活,同时也是我们儿子最好的榜样。”  背景 瑞· 杜比1933年1月生于美国俄勒冈州波特兰,一家人最终搬到了旧金山半岛。1949-1957年,他在Ampex Corporation参与了各种音频与仪器项目,领导了Ampex®磁带录像系统所有电子部分的开发工作。1957年,他获得斯坦福大学电气工程学士学 位。 在获得马歇尔奖学金和美国国家科学基金会(National Science Foundation)的研究生奖学金后,杜比博士便离开了Ampex,前往英国剑桥大学进一步深造。1960年,杜比博士成为第一位被任命为彭布罗克学 院(Pembroke College)院士(Fellow)的美国人。 1961年,杜比博士获得剑桥物理学博士学位,数年后被推选为荣誉 院士(Honorary Fellow) (1983)。在剑桥求学期间,他遇到了他的妻子达格玛;1962年,她作为夏季学生在剑桥读书。在剑桥的最后一年,杜比博士还担任英国原子能管理局 (United Kingdom Atomic Energy Authority)顾问。 1963年,杜比博士出任联合国驻印度顾问,任期两年,后于1965年返回英国,并在伦敦创办了杜比实验室。1976年,他搬到了旧金山;公司在那里设立了总部、实验室和制造厂。 杜比博士身后留下了他的妻子达格玛、儿子汤姆和大卫以及他们的妻子安德鲁和娜塔莎,还有四个孙子女。 杜比博士的追悼会将会稍后举行。杜比博士的家人恳请,以捐赠代替鲜花,向阿兹海默症协会(Alzheimer’s Association, 1060 La Avenida Street, Mountain View, CA 94043)或大脑健康中心(Brain Health Center, 45 Castro Street, San Francisco, CA 94117;CPMC Foundation转)捐款。

背景 瑞· 杜比1933年1月生于美国俄勒冈州波特兰,一家人最终搬到了旧金山半岛。1949-1957年,他在Ampex Corporation参与了各种音频与仪器项目,领导了Ampex®磁带录像系统所有电子部分的开发工作。1957年,他获得斯坦福大学电气工程学士学 位。 在获得马歇尔奖学金和美国国家科学基金会(National Science Foundation)的研究生奖学金后,杜比博士便离开了Ampex,前往英国剑桥大学进一步深造。1960年,杜比博士成为第一位被任命为彭布罗克学 院(Pembroke College)院士(Fellow)的美国人。 1961年,杜比博士获得剑桥物理学博士学位,数年后被推选为荣誉 院士(Honorary Fellow) (1983)。在剑桥求学期间,他遇到了他的妻子达格玛;1962年,她作为夏季学生在剑桥读书。在剑桥的最后一年,杜比博士还担任英国原子能管理局 (United Kingdom Atomic Energy Authority)顾问。 1963年,杜比博士出任联合国驻印度顾问,任期两年,后于1965年返回英国,并在伦敦创办了杜比实验室。1976年,他搬到了旧金山;公司在那里设立了总部、实验室和制造厂。 杜比博士身后留下了他的妻子达格玛、儿子汤姆和大卫以及他们的妻子安德鲁和娜塔莎,还有四个孙子女。 杜比博士的追悼会将会稍后举行。杜比博士的家人恳请,以捐赠代替鲜花,向阿兹海默症协会(Alzheimer’s Association, 1060 La Avenida Street, Mountain View, CA 94043)或大脑健康中心(Brain Health Center, 45 Castro Street, San Francisco, CA 94117;CPMC Foundation转)捐款。

2013搞笑诺贝尔奖:鸭子与“小伙伴”

我怀着无比严肃的心情搜到了这篇论文。和普通的论文一样,第一段照例是介绍研究的背景,可我硬生生被背景中那庞大的信息量给闪瞎了狗眼…… 这篇论文是关于鸭子吃了人类的小伙伴以后,如何界定该不该截肢的,可是我们又很奇怪,鸭子是那么矮小的动物,又没有尖锐的牙齿,要怎么吃掉那阳物呢?我们在 背景里找到了答案。原来在20世纪70年代,泰国的妻子面对花心的丈夫,选择了“你不给我幸福,我也不给你性福”这样一种两败俱伤的报复手段。这种手段具 体说来就是“等到丈夫入睡后,迅速地用菜刀将丈夫的命根子切下”。用论文的原文来说,这种方法在当时“很时尚” (fashionable)。 丈夫自然是要痛醒的。那么倘若被丈夫从妻子手中抢回 了他的尘柄,连忙跑到医院就诊,并成功缝合,岂不是不能起到报复的作用了吗?别急,人民群众的智慧是无穷的。当时一般的泰国家庭都是建立在支撑柱上,而屋 子下面都是留给猪,鸡或者鸭子(终于出现关键词了!)来住的,而一般的泰国家庭不幸又经常开着窗子。于是手起刀落之后,顺便对窗外做一个抛物运动也就很顺 理成章了(你们考虑过小伙伴的感受吗?)。 有调查称,某三家大医院在7年的时间里处理了100起这样的病例,因此外科医生也积累了相当多的经验(这是种什么样的经验……)。鉴于将来可能出现的这种病例,医生希望能将他们的经验广而告之,造福更多男同胞。 在 详细分析了18例病例后,文章作者认为微创手术(microsurgical technique)是用于治疗的最好方法。可是毕竟微创手术需要很多器材的支持,不是所有的医院都能做得起来的。因此文中讨论了一种更具有普适性的手术 方案,被称为“地洞法”——将离群的小鸡去皮并连回原位之后,把它埋在包裹蛋蛋的皮肤下,仅露出鸡头。6~8周之后,再用这层皮肤包裹重见天日的阳峰。 关于手术的具体细节原论文里描述得很精彩,这里附上截图一张,其余的图片大家可以去围观原文。  除 了手术方案之外,其他细节的处理也很值得赞(tǔ)扬(cáo)。在与技术相关的篇章里,作者讨论了如何处理那些被截下的样品,我们可以在其中看到各种送 样的方式。其中值得表扬的是用塑料袋装满了冰块带来的,而最有泰国特色的是用香蕉叶子包起来带来的……不管送来的时候是什么样子的,一般都要对样品进行生 理盐水的冲洗和除污。之后作者也介绍了如何对患者进行安抚,包括告知患者“虽然要住一段时间的医院,但是生理功能是可以得到恢复的。” 事实证明作者并不是撒善意的谎言,他们提供的手术方案确实简单易行成功率高。只要没被肢解,没腐烂,没被鸭子吃掉,那么基本上还是能修复的。有什么依据?其中某一名病人声称在手术后的1个月就忍不住啪啪啪了好吗!

除 了手术方案之外,其他细节的处理也很值得赞(tǔ)扬(cáo)。在与技术相关的篇章里,作者讨论了如何处理那些被截下的样品,我们可以在其中看到各种送 样的方式。其中值得表扬的是用塑料袋装满了冰块带来的,而最有泰国特色的是用香蕉叶子包起来带来的……不管送来的时候是什么样子的,一般都要对样品进行生 理盐水的冲洗和除污。之后作者也介绍了如何对患者进行安抚,包括告知患者“虽然要住一段时间的医院,但是生理功能是可以得到恢复的。” 事实证明作者并不是撒善意的谎言,他们提供的手术方案确实简单易行成功率高。只要没被肢解,没腐烂,没被鸭子吃掉,那么基本上还是能修复的。有什么依据?其中某一名病人声称在手术后的1个月就忍不住啪啪啪了好吗!

迅雷“病毒”事件始末

**全球最大的下载服务提供商迅雷公司最近深陷制造病毒丑闻,包括央视财经在内的多家媒体转载文章或发表微博,指出带有迅雷数字签名的病毒INPEnhSvc.exe已通过迅雷客户端扩散近两个月,数千万用户受其感染。**这是月初有媒体曝光迅雷内部对病毒事件讨论的六封相关邮件之后,该事件的又一次发酵。 全球最大的下载服务提供商迅雷公司最近深陷制造病毒丑闻,包括央视财经在内的多家媒体转载文章或发表微博,指出带有迅雷数字签名的病毒 INPEnhSvc.exe已通过迅雷客户端扩散近两个月,数千万用户受其感染。这是月初有媒体曝光迅雷内部对病毒事件讨论的六封相关邮件之后,该事件的 又一次发酵。 引爆近日迅雷病毒事件讨论的是IT门户Donews的一篇报道,文章称“自6月下旬有用户不断反馈电脑存在异常,发现位于C:\Windows\System32目录下一个名为INPEnhSvc.exe带有迅雷数字签名的文件”。 “经专业技术人士分析INPEnhSvc.exe的7个版本,被证实内置后门,并且使用类似云指令的技术来强制后台干扰和修改用户电脑。”“截止目前,该病毒已通过迅雷客户端扩散近两个月,已有超过2800万用户中招,并且依然每天有几十万在扩散运行。” 该文一经发表引发众多媒体转载,并在行业内引起轩然大波,陆续有网友在论坛内发帖进行质疑和调查。目前Donews原文已经无法打开(不知是因为文章表述失当还是迫于当事方的公关压力),但文中所涉及“迅雷制造并传播病毒”问题却未止步于此。 20日晚间,“迅雷被曝制造并传播计算机病毒!数千万用户成肉鸡”这一消息,经央视财经新浪官方微博转发,再度引发网友热议。

央视财经微博截屏

央视财经微博截屏

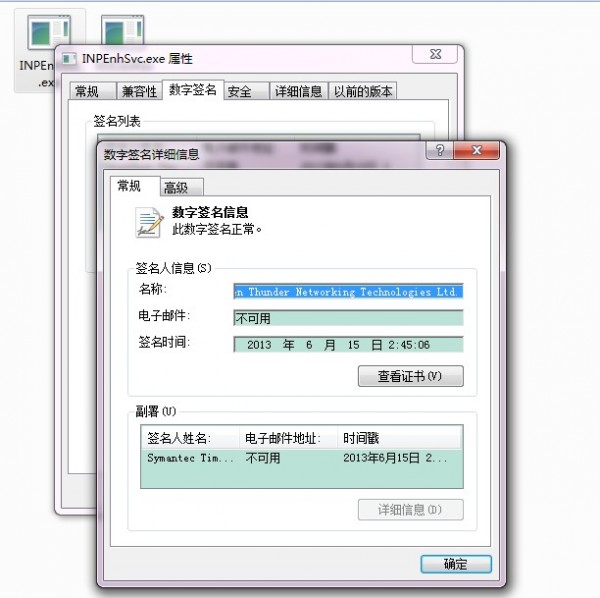

六封迅雷“内部邮件”难辨真伪 事实上,迅雷卷入“病毒事件”早在月初已现端倪。 此前有科技博客发表文章表示,**迅雷制造并传毒的背后是利益驱使,高层方面则对此行为给予了默许。**记者利用谷歌快照,还原了原载于8月1日雷锋网的一篇文章《迅雷惊现“掘雷者”高层包庇共谋私利》(目前该文章也已无法打开)。 文中提供了6封来自“迅雷各大高管以及迅雷看看高管”的内部邮件,表述“此次事故来自迅雷看看业绩压力所为,初衷是为了推广公司的无线产品”,“无奈之下才破例采取插件推送的形式进行换量操作”,“通过帮他们推广手机端应用,他们来帮我们推广无线看看,达到换量的目的”。 20日下午,大公科技获得国内著名的计算机安全交流平台卡饭网网友提取的文件INPEnhSvc.exe,查看该程序属性时发现其确实具有 “ShenZhen Thunder Networking Technologies Ltd.”的数字签名,确认该文件的确来源于迅雷的组件。

INPEnhSvc.exe的数字签名

INPEnhSvc.exe的数字签名

记者查验:INPEnhSvc.exe存在异常 记者随即在专业可疑文件分析服务的网站Virustotal(https://www.virustotal.com/zh-cn/)和Virscan(https://www.virscan.org/)上上传该文件进行分析检测,Comodo、ESET-NOD32、江民杀毒等多家知名杀毒软件厂商提示红色威胁,其中ESET-NOD32在两份检测结果中均直接指出该文件为Win32/Kankan.A trojan类型的木马病毒。 综合网络上现有的用户反馈和技术分析,INPEnhSvc.exe的运行特征和行为属于远程控制类的木马后门和病毒,它主要功能有: ①独立于迅雷的自启动后门程序,未经用户允许植入Windows的系统目录,开机自启动。 ②根据云端配置文件的指令,在用户电脑上修改IE浏览器首页、创建桌面快捷方式、在IE收藏夹中添加网址。 ③病毒配置多种apk,会后台下载安装adb(Android手机驱动),当用户手机连接至电脑上,会在用户手机上静默安装九游棋牌大厅、91手机助手、360手机助手、UU网络电话、机锋应用市场等apk软件。 ④后门会监测若干种系统管理工具和软件调试分析工具,一旦发现,后门会停止危险动作,以达到隐藏目的。 知名杀毒软件厂商正密切关注 针对网上流传的“360、金山等杀毒软件公司将此程序已认定为典型病毒”说法,大公科技致电金山毒霸,一位不愿透露姓名的安全工程师向记者表示,目前金山正在对INPEnhSvc.exe进行行为分析,目前还没有报告结果,对此事不方便做评价。 记者多方求证后确认,360与金山两公司官方尚未做出任何认定,目前均处于分析中,也未透露任何结果。 大公科技就此事询问瑞星公司,市场总监唐威告诉记者,如果发现有确凿证据表明迅雷软件中的程序组件具有病毒行为,瑞星作为杀毒软件和安全厂商是有义务指出的,并且一定会将其查杀。 目前,迅雷下载软件客户端用户约4.6亿,每月活跃用户为3亿。唐威说,假如经过分析扫描确认迅雷INPEnhSvc.exe被判定为病毒,其危害可想而知。 而对于卡饭网等技术交流论坛内INPEnhSvc.exe的分析贴,唐威对其可信程度持保留态度,因操作人员的技术专业程度和软件所在的环境变量不同,可能会影响分析和判定结果的不同。 唐威表示,一切还要等瑞星官方的分析报告结果,才能给出结论,目前无法推测或判断迅雷通过INPEnhSvc.exe“留后门和传播病毒”行为是否成立。 迅雷成立紧急调查小组应对 影响尚难预估 2003年在深圳成立的迅雷,10年间已发展成为全球最大的下载软件提供商。目前迅雷的付费会员超过400多万,每位会员单月收费10-30元不等,付费会员是迅雷的主要收入。 业内人士分析认为,由于INPEnhSvc.exe程序带有迅雷的数字签名,因此无论是迅雷数字签名泄露、被窃取,还是内部员工和团伙所为,都会令迅雷公司难辞其咎、身陷制造病毒丑闻,极可能导致用户迁怒于迅雷客户端,将其卸载,对迅雷造成难以预估的影响。 若该程序被认定病毒,杀毒软件会将其列入拦截黑名单,迅雷长期积累的信誉将受到严重影响,而这种挟持用户、捆绑软件、修改用户文件的行为也涉嫌侵犯用户的隐私,面临法律风险。 迅雷市场部门一位王姓员工接受记者采访时表示,公司已就此事成立紧急调查小组,将适时举行发布会进行说明和澄清。 评论:迅雷病毒门,好一场为达目的不择手段的戏 在电影《社交网络》中有这样一幅画面,Facebook的创始人之一爱德华多,辛辛苦苦在纽约的街头为Facebook拉广告商,但是他根本不明白Facebook塑造的商业帝国有多大,完全是卸磨杀驴。 迅雷的病毒门却远远不止是一件卸磨杀驴的事件,其关乎的是企业的操守问题。我们纵观整个迅雷病毒门事件,不难发现这和迅雷看看自身是脱不了干系的,而且迅雷公司也并未就自身与这款插件之间的关系说清楚,只提到这是内部人士私下所为。至于这款插件为何会如此轻易的传播到用户的电脑中,为何该病毒散播了两个月,影响用户量达到2800万的时候才出来澄清事实,迅雷官方却并未给出回复,不少业界人士都认为迅雷避重就轻。 事件回顾 迅雷的官方信息透露,7月27日,迅雷公司接到一位网民的反馈:发现一个位于C:\Windows\System32目录下,名为 “INPEnhSvc.exe”,带有迅雷数字签名的文件有问题,公司技术人员迅速从用户机器上将此文件取回,经逆向分析,发现该文件有流氓行为:其在满 足某些条件时,会在用户不知情的情况下,该程序会后台下载并自动安装APK到连接至当前计算机的手机上,这些APK为“九游棋牌大厅”、“91手机助 手”、“360手机助手”、“UU网络电话”、“机锋应用市场”带来流量。 迅雷官方表示,该插件自6月19日上线,至发现时止,影响了上千万的用户。 姗姗来迟的道歉,受伤的是用户 迅雷的这款病毒插件,在6月份就已经上线,直至扩散了两个月,2800万用户中招之后,迅雷才发表官方声明声称道歉。 在扩散的过程中,有几点让用户感到疑惑,第一个是为何这款插件会如此轻易的传播到用户电脑中;第二个就是为何经历了两个月,还是用户爆料才被发现,如果没有用户爆料,是否迅雷的几亿用户都会被这款插件所侵袭。 姗姗来迟的道歉,受伤的只会是用户。迅雷公司迅雷公司一再声称的是这款插件不含病毒性质,却没有说出其根本实质是——该程序会后台下载并自动安装 APK到连接至当前计算机的手机上,这些APK为“九游棋牌大厅”、“91手机助手”、“360手机助手”、“UU网络电话”、“机锋应用市场”带来流 量。 迅雷光是开除一名负责人,与开除一名“实习生”、“临时工”的行为无异,对用户交待也仅仅只是道歉。用户默认安装的这些插件,是否是安全的,是否有 吸流量、扣费等现象,其并未声明,用户几乎是被强制安装这些未知的软件。已经被该插件感染,病可能下载这些软件的用户,迅雷也未作出声明如何处理,假如这 些软件存在扣费现象,那么它还是在不停的吸费。 迅雷的做法有些治标不治本,就像火灾已经发生了,只知道去处理事故责任人,却没有在第一时间去救火,这才是最让用户蛋疼的地方,迅雷置这2800万用户于何地呢?难道说就因为这2800万用户是迅雷的免费用户,迅雷就可以不顾用户的感受,私自“敛财”? 知名互联网评论人士魏武挥写过《迅雷:又一个慢公司》一文,迅雷这次是真慢了,但是用户是伤不起的。 为达目的,不择手段? 有科技博客发表文章表示,迅雷制造并传毒的背后是利益驱使,高层方面则对此行为给予了默许。在《迅雷惊现“掘雷者”高层包庇共谋私利》一文中,提供 了6封来自“迅雷各大高管以及迅雷看看高管”的内部邮件,表述“此次事故来自迅雷看看业绩压力所为,初衷是为了推广公司的无线产品”,“无奈之下才破例采 取插件推送的形式进行换量操作”。“通过帮他们推广手机端应用,他们来帮我们推广无线看看,达到换量的目的”。 迅雷看看在迅雷的体系中占有重要的战略地位,特别是在视频领域出现红海的时候,而整个下载市场都出现萎靡不振的情况。所以在新的市场格局中,迅雷想要占有一席之地,迅雷看看必须发力,这是迅雷赋予它的使命。 华兴资本创始人及CEO包凡在接受《时代周报》记者在李瀛寰的采访中表示,**未来的视频行业只有四张船票:优土集团、百度爱奇艺、搜狐和腾讯。优酷结合土豆,爱奇艺结合PPS,等待联姻的PPTV,**视频抱团是当前最为火热的现象,而迅雷看看似乎在视频领域被人遗忘了。 结合已经边缘化的迅雷看看,再加上迅雷赋予它的使命,迅雷的病毒门事件就不足为奇了。让市场和用户难以释怀的是迅雷为达目的,完全不择手段,和传统 的营销推广方式不同,这个是直接不经用户同意,就为用户做出选择,这不是OTT,这是赤裸裸的强奸用户。所以,如果有用户发现自己的电脑里在装有迅雷的情 况下,突然莫名多出了“九游棋牌大厅”、“91手机助手”、“360手机助手”、“UU网络电话”、“机锋应用市场”这些软件,也许你就是被迅雷的这款插 件感染了,赶紧去找迅雷哭吧。 迅雷称这是一位部门负责人,擅自动用子公司资源制造了这一带有流氓行为特征的插件,这就像是“皇帝的新装”一样,谎言一捅就破。开除负责人并不能解决任何问题,对“受伤”的2800万用户,以及剩下的正在因为这个插件事件颤抖的用户一个交代才是重点。 在当前网络安全问题愈演愈烈的时候,用户的心始终被各种安全问题冲击,迅雷作为一个拥有亿级用户量的大型互联网公司,本应在网络安全问题上作出表率,这种病毒门事件,实属不该。 这场为达目的不择手段的戏,迅雷,你打算怎么喊CUT呢? 文/郭静

长时玩游戏对身体有什么伤害

腱鞘炎

西安市红会医院手外科一病区副主任医师张红星说,手指持续一个动作时间过长,会造成劳损、无菌性炎症反应,最后造成局部疼痛,从而引发腱鞘炎。

视疲劳

西安市红会医院眼科主任王小堂说,电子产品有光源,长期玩电子游戏,会对眼睛形成刺激,会引起眼睛充血、视疲劳,还会引起慢性结膜炎。

颈椎病

专家说,长时间专注低头玩游戏,颈椎处于长期过度弯曲状态,破坏和损伤了颈椎周围平衡状态的肌肉群,使得其颈椎的生理曲度消失或者反弓,造成动脉缺血、压迫神经、压迫脊髓、肌肉痉挛等等严重的症状。这相当于给重量约5kg的头上背了一个秤砣。

腰椎受损

专家说,久坐不动的人腰椎错位机会最大,长久错位会使椎体间的椎间孔容量减小,神经血管受到牵拉或挤压,就会造成神经损伤和血管供血减弱,可表现为腰腿痛、下肢麻木;错位后上下椎体所在的椎间盘由于左右或前后受力不均匀,引起椎间盘受力不平衡,导致椎间盘突出等病变。

皮肤病

西安交大二附院皮肤科主任医师王万卷教授说,长时间玩电子游戏,辐射会影响皮肤,导致人血液循环不好,长出色素沉着斑,皮肤看上去会很黯淡;对于敏感性皮肤的人,辐射带来的刺激因子还会给引起脸部瘙痒、红斑。

免疫力下降

西京医院预防保健科主任蔡春说,长期晚睡,人的生物钟就乱了,影响内分泌,抵抗力变差,免疫力也下降,白天容易疲劳、精神不振。

社区记者王磊任婷实习生全康宁

提醒

玩一会游戏后,要起来活动活动,转转手,泡泡温水,热敷,放松肌肉,缓解手部酸痛感。每玩10分钟活动一下。不要熬夜。

少女玩手机掉茅坑被熏死

**2013年8月11日凌晨,邯郸市肥乡县郭家堡一位少女蹲在厕所长时间玩手机,没成想双腿麻木摔入茅坑被有毒气体熏死。**而她的父亲、叔叔因为救人心切,没有采取任何 防护措施匆忙进行打捞,结果又导致二人先后中毒身亡。备受社会关注的是,类似的悲剧一个多月前也曾在邯郸市磁县农村上演过。

事件:小茅坑吞噬3条人命 据郭家堡村干部介绍,如厕意外死亡的少女姓李,今年18岁,平时和母亲在新房居住,父亲晚上则在相邻的老房子休息。其中新房的厕所位于院落一角,于今年3月 份建成,分为男女两个单间,粪坑长约2米,宽0.5米,深约1.7米,自使用以来既没有使用水泥板或木板遮盖,也未定期清理。 8月10日晚上11点多钟,李某从外面看完歌舞团演出回到家里,未和母亲打招呼独自拿着手机去往厕所方便。次日零时30分左右,她的父亲睡醒后透过院墙发现厕所亮着灯,连问几声也没有回应,感觉情况有些不妙,遂急忙跑过去叫醒爱人蔡某一同看个究竟。 夫妻二人刚一踏进厕所,顿时吓得目瞪口呆:女儿喜爱的手机摔落在地上,粪便达1米多深的茅坑里,只有一只脚露在外面。 当时,李某的父亲来不及多想,奋不顾身跳入坑内欲将心爱的女儿打捞上来。可这位勇敢的中年汉子刚把女儿抱住,却身不由己倒了下去,污秽之物瞬间将父女二人淹没。 站在一旁的蔡某见状险些晕倒,随即发疯般跑到堂弟家求救。李某的叔叔赶到现场后虽然没有急切进坑施救,但趴在坑边伸手拉住哥哥和侄女的腿脚时,也不幸中毒坠落茅坑。 事件发生后,不少村民与消防官兵闻讯赶来救援,众人使用绳索成功将被困人员全部拖拽到安全地带。可由于中毒时间过长,少女李某和41岁的父亲,以及39岁的叔叔均已不治身亡。好端端的两个家庭转眼毁于茅坑之中,村民们无不落泪叹息。 当地警方经过勘察,初步认为李某血压偏高,如厕时可能玩手机时间过长,导致两腿麻木不慎摔入茅坑。 关注:农村厕所伤人事件不断 在邯郸市众多乡村,部分居民因为经济条件困难,依然沿用过去那种简易的旱厕,不仅环境卫生恶劣,而且时常引发“茅坑夺命”的悲剧。 据了解,今年6月16日16时许,距肥乡县城60公里的磁县林坦镇,村民陈某的女儿因为手机掉进厕所粪坑,在打捞手机时不慎被毒气毒倒,应声而来的母亲和父亲也没有幸免,纷纷倒在粪坑中。 乡邻们听到呼救声后,不怕脏、不怕臭,纷纷跳进粪坑及时将3人打捞出来。后经医务人员全力抢救,陈某虽然侥幸脱离生命危险,但他的妻子、女儿却永远离开了这个世界。 提示:改旱厕为沼气池卫生又安全 农村常见的旱厕为何成了沉默的“杀手”呢?据有关专家介绍,粪坑由于其中厌氧菌繁殖、分解粪便,产生氨、硫化氢、甲烷等大量有害气体。这些气体由呼吸道进入 人体就会引起中毒,轻者有畏光流泪、咽痒、胸部紧迫感、轻咳等症状,重者则眩晕、抽搐、昏迷等,如果不及时抢救,可因呼吸和心脏麻痹迅速死亡。 邯郸市消防部门提醒说,一旦有人坠落粪坑,要让对方立即把绳子绑在腰上,抓住绳子进行自救。倘若被困者已经昏迷,救援人员要先给自己绑上绳子,绳子一头由其他人抓牢,然后再下坑营救。救出粪坑里的人后,应立即将他们转移到附近有新鲜空气处。 为避免厕所伤人事件发生,农村居民除了及时清掏厕所粪便外,还应该使用水泥板等其它材料将茅坑封闭严实。 其实,要让厕所成为真正的“方便”之处,还是应该大力实施农村厕所改造工作。如邯郸市临漳县以发展清洁能源为切入点,通过建造沼气池,将不少旱厕改成了有墙有顶,储粪池密封无渗漏,厕内无蝇蛆、基本无臭味的无公害厕所。

假高富帅遭遇伪白富美

**住豪宅、开宝马、身穿阿玛尼……这样的男子,标准的高帅富。瓜子脸、白皮肤、高挑身材……这样的女子,标准的白富美。**这样两个人,在微信上认识了,经过一个月的电话热恋,确定恋爱关系,并约定在现实中见面。本以为是金风玉露一相逢,胜却人间无数。没想到,见面不到半个小时,男的破口大骂,女的闹着要跳河。

这是怎么回事? 上微信摇一摇 高富帅与白富美一见倾心 女青年小陈,25岁,贵州人,到了谈婚论嫁的年纪,她一心想找个高富帅。 男青年小张,29岁,河南人,家里催得最急的还是马上结婚,他一心想找个白富美。 两个年轻人总想着自己能找到理想伴侣,但梦想很丰满,现实很骨感。两人都没找到。 怎么办?上网。小陈和小张迷上了微信。 一个多月前,小陈通过微信“摇一摇”功能,“摇”到了小张,双方互加好友后,立即在微信上聊得火热。 小张说,自己是个单身“富二代”,现在正在温州创业,住的是豪宅、开的是宝马、身穿“阿玛尼”、腕戴 “欧米茄”。 小陈说,自己是个美女,身材好,长相好,皮肤好。 口说无凭,双方开始互发照片。 小张的照片上,他站在厂房门口,还开着奔驰、宝马,出去旅游。他说,这些都是自己的财产。 小陈的照片上,她有着瓜子脸、白皮肤、高挑身材,从各个角度上看都是个美女。 看到照片,两个年轻人都觉得,对方就是自己想找的那个人。不久,两人就通过电话确立了恋爱关系。 高富帅骑着小电驴 白富美满脸是雀斑 电话里,他们卿卿我我地谈了一个月,开始不满足于只通电话,想要真正见上一面了。 “我很想你,可是厂里很忙,走不开。”小张说。 “我能请假,我去温州看你!”小陈很善解人意。 两人约好时间和地点。7月31日,小陈从贵州坐了一天的火车赶到温州。 在火车上,小陈都没合过眼。她想象着下了火车,就能看到男朋友小张开着宝马车来接自己;以后她会和男朋友一起,过着幸福而富裕的日子。 小张也是一夜难眠。他想着马上就能见到照片上那个美丽的女孩,牵着她的手,迎来大家羡慕的眼光。 在焦急的等待中,8月1日,双方见面了。 没有甜蜜的拥抱,没有嘘寒问暖的关心。双方大眼瞪小眼,互相瞪了几分钟,不约而同大骂:“骗子!” 小陈见到的小张,骑着一辆小电驴,穿着一身地摊货,哪有什么宝马,什么阿玛尼、欧米茄。 小张见到的小陈,皮肤粗糙,满脸雀斑“像炸开了的芝麻”,哪里有照片上那么美丽动人。 原来一切都是场“美丽的误会”。 双方互骂骗子 女方气得要跳河 两个年轻人这个时候才搞清楚,对方根本就不是自己心目中的那个人。 小张是温州一家鞋厂的打工仔,平常还顺带给老板开个车。老板的宝马和客户的奔驰,都被小张拍了照片,发给了小陈。 当天,小张本来打算开着老板的宝马车去接小陈的,结果那天老板自己把车开走了;没有办法,小张只能开着自己的小电驴接小陈。 而小陈呢,她也是个普通的打工仔,微信上的照片,都是精心PS过的。 闹了半天,对方也是个打工仔,而非高富帅与白富美,两个年轻人谁都瞧不上谁,都觉得对方欺骗了自己。 在大街上,两人就吵开了,互骂对方是骗子。 小陈越想越激动,一心梦想嫁给白马王子的她,却在小张身上浪费了一个多月的感情,她气得跑到路边一座桥上,站在围栏外就想往河里跳。 旁边人赶紧报警。温州南白象派出所的民警赶到现场时,小陈站在大桥围栏外,手指着桥上小张不停骂:“骗子,欺骗我的感情!浪费我的时间!你们不要过来,不然我马上跳下去!” 这个时候,小张一脸尴尬,不时嘟囔:“你自己不也是骗子……” 民警苦劝了半个小时,才把小陈从桥上劝了下来。 一场“见网友”的闹剧,这才结束。小陈最后伤心地坐上了开往贵州老家的火车。

初恋必读

安全感是女孩子的第一需求 安全感,不是,走在大街上被车撞了,走在路上,被天上掉东西砸到了。 而是:你,男人,和女人,之间的关系,到了何种地步: 陌生人,普通朋友,好朋友,男女朋友, 所以才有某人总结的: 分层升级理论 要逐步,建立和女生的熟悉感,建立起情感交流 然后,到了某一层次,稳定后,需要男性,主导升级,进入下一个层次: 西方有句话,说这个女人太难搞了: 你调戏她吧,她说你是流氓; 你不调戏她吧,她说你不是个男人; 实际上就是: 感情已经到了某个状态,到了该升级的时候,你男人不主导升级->你不是个男人; 没到该升级的时候,你就随便升级,跨越式发展->你就是个流氓; 女性关注的: 1.当下(的感受) 女性思维是指向时间上的当下 既不指向过去,也不指向未来 比方说,接头搭讪,女孩问你: 我为什么要认识你啊 如果你回答,因为你长得漂亮,因为我很喜欢你啊,因为我觉得我们可以发展啊 –> 这些都指向未来 –> 都是男性的目标化思维的未来时 女孩子能接受的答案,恰恰不是这种,而是当下 可能意思都差不多,比如说,男孩子说,为什么要认识你 因为刚才我突然看见你,我觉得有点心动,这是很久没有的感觉,所以我怕错过这次机会,所以头脑一热,我就上来了,这是女孩子可以接受的 即使她拒绝你的搭讪,但是不会给她留下恶感 女孩子问你,为何我要跟你一起吃饭啊 你要说,没你我会吃不下 我为什么要跟你回家啊,因为没你我就睡不好等等 这都是合格的答案,即使达不到目的,也不丢分 男人的思维都是,我跟这个世界的联系 而女人的思维呢,往往都是我当下的感受,对生活当前的重视, 远远重于未来和过去 2.(你和她之间的)联系 女性思维的第二个特征就是,她指向的人和人之间的联系 而男性思维呢,更多的指向的目的 女孩子经常会跟男孩子问一个问题: 你此前有几个女朋友? 男孩子马上机会警觉,要干什么,他也知道这个很危险 但是他的思维永远是在目的性上 就是,我到底说几个呢 他看,他马上就回到数字上 几个呢,40个,对方说,流氓; 说一个?对方说,你基本上就是被淘汰的,没人要的嘛,所以这也不合格; 说0个,从来没有?女孩子说,骗人; 这又是负分了,那男人又纠结了,那我到底说几个,因为他们的思维永远在目的性上走 其实女人问的是数字吗?她要的是我们之间的联系 所以问这种问题,最好回答的是什么? 哎,你提他们干吗,在我眼里,只有你最重要,你跟她们哪是一回事 你可以把这个问题回避掉 但是你给出的,恰恰是女生想要的答案 那个最著名的问题: 如果你妈和我掉水里,你先救谁 我记得这个是我们读小学时,读者文摘里面的一个问题 读者文摘里面,当时给出了一个答案:救我们未来的妈妈 这个话,说实话,根本就不及格,因为你在秀智商 秀智商,仍然是男性思维, 女孩子要的不是你秀智商,而是,你,跟我,什么关系,所以她问了这个 所以男人就会纠结,他在问题当中纠结 到底,救你,好像我不孝 救我妈,好像也不对 其实女孩子要的答案,你完全抛开这个问题 比方说,你说你的游泳技术不行,我还是别下去了,还是我妈行,我妈能救你 我要是下去,我妈一紧张,没准先救我,反而救不了你,那最后我也活不成,因为没你,我怎么活得成 这其实是无厘头的答案,但是反而是对方要的那种答案 男人的这种目标思维,是要害死人的 他不理解,女性问任何问题,不是要那个答案,而是要,你和她之间的联系 即使在婚后生活中,我们都会观察到大量的这种案例 男人和女人之间的大量的冲突都发生在这个点上 比方说,我身边朋友就有这样的,本来和老婆说好的,今晚回家吃晚饭,然后加班,走不了了 给老婆打一电话,老婆,公司要加班,我回不来了 老婆自然很生气啊,然后回家,男人一推门,老婆拉着一张脸,男人就会暴怒,我tmd加班不也是为了这个家吗 我加班我容易嘛我,臭着个脸干什么啊, 女人也很委屈啊,我做了一桌子菜等你回来吃,你也不会来,然后你回来了,却还发火 然后两人就叮叮当当的干架 其实,男人,误会了女人,他以为女人要的是你回来吃饭 其实错了,不存在这个二选一的选择 女人只是需要你表示你重视他 所以说,比如你在下班路上,你给她买一朵花 或者,想尽其他办法,让她感受到,接收到一个清晰的信号,你很关注她,这事就结了 女人,没有那么不讲道理 所有在男人眼里,不讲道理的女人,都是因为你不知道她想要的那个东西是什么 你以为她要答案,实际上,她只是要一种联系,你和她之间的联系,关系 这就是,男女谈恋爱过程中,最容易踏入的一个陷阱 知道了上面两个,知道了女人要什么 然后就容易明白,男女交往中,如何交流 主要就是: 状态加感受 比方说吧,男孩子和女孩子认识了,还没有明确到男女关系,正处于非常暧昧的关系 好 突然你给她发一短信 你干吗呢 女孩子回复,上班呢 请问下一句怎么回 很多男人都懵了 我曾经在我们团队中做过测试 一个老男人说 那你接着忙吧 那只能回这样的话了 懵了 就不知道怎么回答 其实这个时候,男人的思维,是一种叫 上推式思维 上班呢 哦 最近不景气 你们公司还好吗 等等 他会往这个方向去走 他会把具体的东西 然后抽象到一般 这是男性的上推式思维 而女人要的恰恰是下切式思维,就是回答状态加感受 所以,这个时候,男人可以回答 上班呢 你就可以告诉他 我也上班呢 我这会正好没事 所以给你发一短信 问问你 这就是,感受加状态 这时候女孩子没准就会给你回 最近太忙了 马上又要出差 那你就接着,用这种,状态加感受 跟她聊 出差太好了 我这很长时间没出差了 出差多好啊 可以换换空气 女孩子就又会跟你回 出差好什么呀 烦死了 你就回 出差确实很烦 我上次在哪儿哪儿 你看,女人的交流,从来都是这样的 我在我们的小区里,曾经就看到过这样的场景 两个刚刚有孩子的母亲在那儿聊天 热火朝天 鸡一嘴鸭一嘴 一个多钟头 但是你仔细分析她们其中的话语结构 其实她们没在对话,各自都在说各自的事 一个说我们家的宝宝怎么怎么着,另外一个说,是啊,我们家宝宝,也怎么怎么着 各自都在说各自的宝宝 根本没针对对方的话来提什么意见 所以,女孩子买东西,小芳说,昨天我在西单,看到一条裙子特好看 小玲就会说,是啊,我在东单也看到一件风衣,也特好看 她们女性是这样对话的,但是当小芳跟她的男朋友说的时候 昨天我在西单看到一条裙子特好看 她男朋友会怎么说 多少钱 或者说 要不我去给你买了吧 你看 男人他都是指向目的 指向解决问题的方案 而女孩子很多时候,她并不要你解决问题 她只是在乎自己的感受 比如女孩子跟你说 哎呀,我是路痴,那你只要跟她说 嗨,我也是,我不是路痴,我是数字盲,遇到数字就懵等等,这就能聊起来 如果别人一说,我路痴,你会说 好啊,以后你找不着路,你给我打电话 人家没求助 她只是在描述感受和状态 你一下子,跳到解决方案上去了 你会发现,下面话就没法接了 但是女孩子有的时候呢,比方说,我感冒了 如果她是你女朋友 很多男人都会说 多喝水啊 吃药了没 等等 都是这种 他觉得我也在表达关心啊 但是女孩子要的是这个吗 你这个时候最好的回答就是 我现在在上班 算了 我还是给老板去请个假 我现在去看你吧 你放心,人家女孩子不会让你来的 你上你的班,没关系,但是你一定要表达这种感受,状态 (客串小编,某女:是啊,让我喝水,喝你妹啊! 罗胖就是好闺蜜啊) 以及,和她之间的联系,而不是你认为的合理的,正确的,低成本的,解决方案 人家根本不关心这个

谷歌和百度搜索能力对比

很早就听说过一句话:“如果用Google搜索一件东西,搜索结果为零,那么说明这件东西不存在”。当然这肯定是夸张的说法,像一些涉及国家机密的东西Google肯定是搜索不到的。 今天,因处理一件小事,对此有所感触。这件事很小,就是在兰州理工大学财务平台上搜索一家公司的到款记录。财务平台上一共有20多页,每一页包含了一到十几个公司的到款记录,导师要求在这么多到款记录中查找某家公司的名称,以确定款项是否已经到位。  导师的办法是一页一页地看,我想先试试搜索引擎,如果找不到再逐页查找。 谷歌和百度的高级搜索语言一致:

导师的办法是一页一页地看,我想先试试搜索引擎,如果找不到再逐页查找。 谷歌和百度的高级搜索语言一致:

白银 到款通知 site:202.201.34.50

其中202.201.34.50为财务平台的IP,这条搜索语言的含义是在IP为202.201.34.50的主机上搜索包含“白银”和“到款通知”两个关键词的网页。 百度搜索出3条结果,虽然包含了白银的三家公司,但并未包含所要搜索的公司。  谷歌搜索出11条结果,成功找到所要搜索的公司。

谷歌搜索出11条结果,成功找到所要搜索的公司。  所以,能用谷歌别用百度。由于受到打压(包括政治和商业两方面的打压),谷歌在中国内地的打开速度很慢,如果搜索敏感词,还会被中断连接,但通过代理,能获得很好的搜索体验。

所以,能用谷歌别用百度。由于受到打压(包括政治和商业两方面的打压),谷歌在中国内地的打开速度很慢,如果搜索敏感词,还会被中断连接,但通过代理,能获得很好的搜索体验。

青春追梦,永不放弃

今天就是高考的日子了。我们向走向考场的读者同学们送去诚挚的祝福,希望大家都能发挥自己的最佳水平,考出好成绩。对这些考生朋友,和往年一样,我也有一些话要说。 今年,全国高考考生数量连续第5年下降。5年前,也就是我高考之后一年,中国有历年最多的1050万人参加高考,他们中大多数出生在1989或1990年。现在,他们当中600多万人已经大学毕业,面临着前无古人,也可能后无来者的就业压力。 跟他们相比,你们其实很轻松。中国高校的全面停止扩招将从今年开始实施,你们在高考中面临的竞争将不会比我们更激烈,但你们毕业后的就业形势将比我们好得多;与你们之后的考生相比,你们也还不会赶上人口红利退潮带来的经济紧缩。 没错,当你终于不用整天围着学习成绩转时,现在是你抬起头,看一看身边的世界,关心一下你的未来,接触一些社会议题的时候了。 你们很早就接触了网络,但我敢打赌,你们接触的只是你们感兴趣的那一部分。你们打网游加微信是跟自己的同学朋友玩,在微博里关注的都是自己感兴趣的人。高富帅、屌丝、富二代、拼爹、社会不公,你们知道这些词指的是什么,你们只是觉得无聊,不感兴趣,跟我没关系。只是,你走出高考考场用不了多久,这些东西就会一下子变得很重要,它们会迫不及待的涌到你的眼前。 中国年轻人活得太沉重太现实,甚至连中国最一本正经的报纸《人民日报》都要发文章关注年轻人没梦想。对于我们以及我们之后一两年的大学毕业生来说,确实如此。**我们进了大学校园,才刚刚抛掉身上沉重的学习枷锁,还不知道青春是什么东西,它就“终将逝去”了。**我们当中的很多人,不是不玩不疯,是还没有来得及学会怎么玩怎么疯,就被抛进了找工作买房结婚的赛道里。这些你们的学长学姐们打开电视,刷刷微博,偶尔看到国外都是玩票的少年,十几岁就有大发明,二十几岁就能穷游世界,干这干那,他们只能看着。只能看看而已,仅此而已。 但我希望,你们不要这样活。作为一个IT资讯网站的编辑,我希望你们再苦再累也要有一颗玩心,开得起玩笑。每天再忙,也要发展一门自己的爱好。 我们会经常报道一些有创意的人,所谓“极客”或者“创客”。他们玩Adurino,树莓派,定格动画,3D打印,Excel作画,每天吃的早餐都能在盘子里摆出花样来。对他们来说,似乎身边万物皆灵感,一颦一笑总成诗。**如果你小时候被钢琴小提琴素描折磨的头痛,但现在又忘得差不多了,也许是时候重新拾起乐器或画笔。**当你举手投足皆可化成作品,和人分享,这该何等惬意,又是何等叫那些放弃梦想的人羡慕? 毕竟你我相隔没几年,我们所在的社会不会有根本性的变革,你们还是有很大可能眼看着青春溜走,然后叹息着变成没有梦想的人。 我想说,承认青春逝去,承认它终将逝去,你就输了。 承认青春总有终点,就是承认在那个终点,你不会再有任何野心。可是人生总有艰难时,你扛不住的时候,这个终点对你来说很容易提前到来。你就很容易提前放弃一切努力,随波逐流。 承认青春总有终点,甚至高考失利,都有可能成为你自认的终点。有多少风花雪月都发生在大学,有多少工作需要本科文凭?想一想,一旦考砸了,又承认人生总有一刻要放弃,那很可能就在此刻就放弃掉了,然后带着一丝不甘心去搬砖。 我想说,你自己以为你该放弃了,那你就没有机会。如果你自己永不放弃,那机会就永远存在。 期末挂科了,我们不放弃。恋人分手了,我们不放弃。考公务员被挤下来了,我们不放弃。毕业没赚钱先要还助学贷款,我们不放弃。奋斗了18年才能和舍友一起喝咖啡,我们不放弃。 本文不仅是写给考生们,更是写给我们自己。高考不是青春的终点,也不是青春的起点。它只是一个值得纪念的里程碑,激励我们所有人继续前行。人生路上,梦想永在,青春永在。只要我们心中永不放弃,青春就永远属于我们。 愿我们以此共勉。 LJ执笔 cnBeta编辑团队 2013.6.7

十二星座内心真实性格,史上最准!

白羊座:你很需要别人喜欢并尊重你。你有自我批判的倾向。你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。你有时怀疑自己所做的决定或所做的事是否正确。你喜欢生活有些变化,厌恶被人限制。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。你认为在别人面前过于坦率地表露自己是不明智的。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你的有些抱负往往很不现实。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。坚信自己是有多重人格的。 金牛座:你有自我批判的倾向。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。坚信自己是有多重人格的。 你很需要别人喜欢并尊重你。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。你有时怀疑自己所做的决定或所做的事是否正确。你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。你喜欢生活有些变化,厌恶被人限制。你认为在别人面前过于坦率地表露自己是不明智的。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你的有些抱负往往很不现实。 双子座:你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你的有些抱负往往很不现实。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。你有自我批判的倾向。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。坚信自己是有多重人格的。 你很需要别人喜欢并尊重你。你认为在别人面前过于坦率地表露自己是不明智的。你有时怀疑自己所做的决定或所做的事是否正确。你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。你喜欢生活有些变化,厌恶被人限制。 巨蟹座:你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。你喜欢生活有些变化,厌恶被人限制。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你的有些抱负往往很不现实。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。你有自我批判的倾向。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。坚信自己是有多重人格的。 你很需要别人喜欢并尊重你。你认为在别人面前过于坦率地表露自己是不明智的。你有时怀疑自己所做的决定或所做的事是否正确。 狮子座:你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。你有自我批判的倾向。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。你的有些抱负往往很不现实。你很需要别人喜欢并尊重你。你认为在别人面前过于坦率地表露自己是不明智的。你有时怀疑自己所做的决定或所做的事是否正确。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。坚信自己是有多重人格的。 你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。你喜欢生活有些变化,厌恶被人限制。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。 处女座:你认为在别人面前过于坦率地表露自己是不明智的。你有时怀疑自己所做的决定或所做的事是否正确。 你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。你喜欢生活有些变化,厌恶被人限制。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。你有自我批判的倾向。你的有些抱负往往很不现实。你很需要别人喜欢并尊重你。坚信自己是有多重人格的。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。 天秤座:你有时怀疑自己所做的决定或所做的事是否正确。 你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。你认为在别人面前过于坦率地表露自己是不明智的。你有自我批判的倾向。你的有些抱负往往很不现实。你很需要别人喜欢并尊重你。坚信自己是有多重人格的。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。你喜欢生活有些变化,厌恶被人限制。 天蝎座:心情不好时,你更加倾向于在网上寻找有趣的事情来排解。你的有些抱负往往很不现实。你很需要别人喜欢并尊重你。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。坚信自己是有多重人格的。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你喜欢生活有些变化,厌恶被人限制。你有时怀疑自己所做的决定或所做的事是否正确。 你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。你有自我批判的倾向。你认为在别人面前过于坦率地表露自己是不明智的。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。 射手座:坚信自己是有多重人格的。你有自我批判的倾向。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。你很需要别人喜欢并尊重你。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。你的有些抱负往往很不现实。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。坚信自己是有多重人格的。你有时怀疑自己所做的决定或所做的事是否正确。你喜欢生活有些变化,厌恶被人限制。你认为在别人面前过于坦率地表露自己是不明智的。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。 摩羯座:你喜欢生活有些变化,厌恶被人限制。你认为在别人面前过于坦率地表露自己是不明智的。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。你的有些抱负往往很不现实。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。坚信自己是有多重人格的。你有时怀疑自己所做的决定或所做的事是否正确。你有自我批判的倾向。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。你很需要别人喜欢并尊重你。 水瓶座:你的有些抱负往往很不现实。你喜欢生活有些变化,厌恶被人限制。你认为在别人面前过于坦率地表露自己是不明智的。坚信自己是有多重人格的。你有时怀疑自己所做的决定或所做的事是否正确。你有自我批判的倾向。你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。你很需要别人喜欢并尊重你。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。 双鱼座:你以自己能独立思考而自豪,别人的建议如果没有充分的证据你不会接受。你很需要别人喜欢并尊重你。你有时外向、亲切、好交际,而有时则内向、谨慎、沉默。你有许多可以成为你优势的能力没有发挥出来,同时你也有一些缺点,不过你一般可以克服它们。坚信自己是有多重人格的。你有时怀疑自己所做的决定或所做的事是否正确。你有自我批判的倾向。你与异性交往有些困难,尽管外表上显得很从容,其实你内心焦急不安。心情不好时,你更加倾向于在网上寻找有趣的事情来排解。你的有些抱负往往很不现实。你喜欢生活有些变化,厌恶被人限制。你认为在别人面前过于坦率地表露自己是不明智的。 巴纳姆效应是一种现象,人们会对于他们认为是为自己量身定做的一些人格描述给予高度准确的评价,而这些描述往往十分模糊及普遍,以致能够放诸四海皆准适用于很多人身上。巴纳姆效应能够对于为何不少伪科学如占星学、占卜或人格测试等被普遍接受提供一个不十分完全的解释。